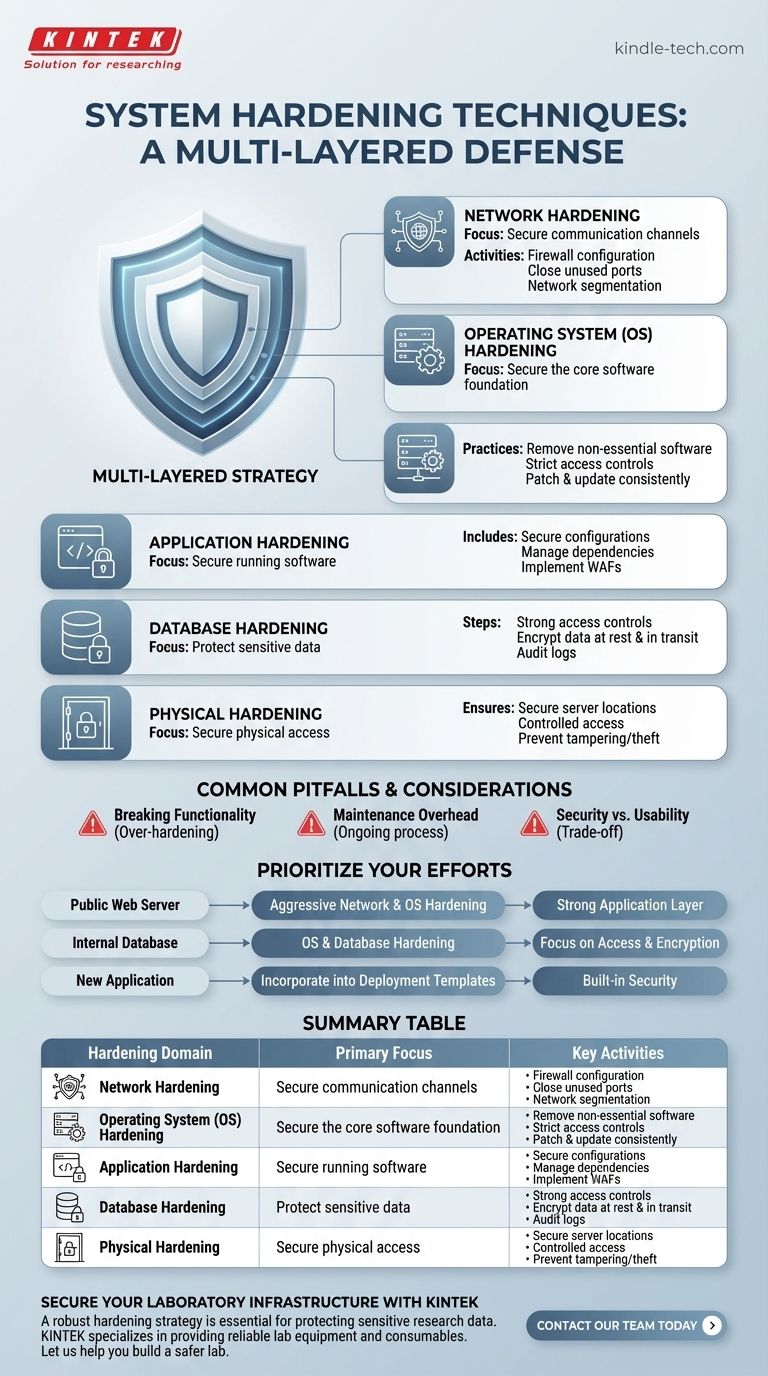

على الرغم من عدم وجود عدد واحد متفق عليه عالميًا، فمن الأكثر فعالية التفكير في التحصين ليس كقائمة من التقنيات بل كمنهج منظم في عدة مجالات أساسية. تشمل هذه المجالات تأمين كل شيء بدءًا من اتصال الشبكة ونظام التشغيل وصولًا إلى التطبيقات وقواعد البيانات المحددة التي تعمل على النظام.

الرؤية الأكثر أهمية هي أن تحصين النظام هو استراتيجية متعددة الطبقات، وليس إجراءً واحدًا. يأتي الأمان الحقيقي من تطبيق مجموعة متسقة من المبادئ عبر كل طبقة من مجموعتك التقنية، من الشبكة إلى التطبيق نفسه.

الأعمدة الأساسية لتحصين النظام

تحصين النظام هو عملية تقليل "سطح الهجوم" للنظام عن طريق إزالة الثغرات الأمنية المحتملة. يتم تحقيق ذلك من خلال تطبيق نهج الدفاع المتعمق عبر عدة مجالات متميزة ولكن مترابطة.

1. تحصين الشبكة

يركز هذا المجال على تأمين قنوات الاتصال من وإلى الخوادم الخاصة بك. غالبًا ما يكون هذا هو خط الدفاع الأول ضد التهديدات الخارجية.

تشمل الأنشطة الرئيسية تطبيق وتكوين جدران الحماية للتحكم في حركة المرور، وإغلاق جميع منافذ الشبكة غير الضرورية، واستخدام تقسيم الشبكة لعزل الأنظمة الحيوية عن الأنظمة الأقل أمانًا.

2. تحصين نظام التشغيل (OS)

هذا هو أساس أمان الخادم، ويركز على البرنامج الأساسي الذي يدير الأجهزة والموارد. يوفر نظام التشغيل المخترق للمهاجم سيطرة واسعة.

تتضمن الممارسات الشائعة إزالة جميع البرامج والخدمات غير الضرورية، وتطبيق ضوابط وصول صارمة للمستخدمين (مبدأ الامتياز الأقل)، وضمان تحديث نظام التشغيل وتصحيحه باستمرار.

3. تحصين التطبيقات

غالبًا ما تكون التطبيقات هي نقطة التفاعل المباشرة للمستخدمين، وبالتالي فهي هدف رئيسي للمهاجمين. تتضمن هذه الطبقة تأمين البرامج التي تعمل فوق نظام التشغيل.

يشمل هذا تأمين تكوينات التطبيقات، وإدارة تبعيات الطرف الثالث بحثًا عن الثغرات الأمنية المعروفة، وتطبيق جدران حماية تطبيقات الويب (WAFs) للخدمات المستندة إلى الويب.

4. تحصين قواعد البيانات

غالبًا ما تخزن قواعد البيانات المعلومات الأكثر حساسية للمؤسسة، بدءًا من بيانات العملاء إلى السجلات المالية. يعد تأمينها أمرًا بالغ الأهمية.

تشمل الخطوات الأساسية فرض ضوابط وصول قوية على مستخدمي قاعدة البيانات، وتشفير البيانات الحساسة سواء كانت مخزنة أو أثناء النقل، والتدقيق المنتظم لسجلات قاعدة البيانات بحثًا عن نشاط مشبوه.

5. التحصين المادي

على الرغم من أنه غالبًا ما يتم التغاضي عنه في عصر الحوسبة السحابية، إلا أن الأمن المادي يظل مكونًا حاسمًا لاستراتيجية التحصين الشاملة.

يضمن هذا أن تكون الخوادم ومعدات الشبكات موجودة في مناطق آمنة ماديًا، مثل غرف الخوادم المغلقة ذات الوصول المتحكم فيه، لمنع العبث المادي غير المصرح به أو السرقة.

المزالق والاعتبارات الشائعة

إن تطبيق تقنيات التحصين ليس خاليًا من التحديات. قد يؤدي التنفيذ السيئ للاستراتيجية إلى خلق مشاكل أكثر مما تحل، مما يسلط الضوء على الحاجة إلى نهج متوازن.

خطر تعطيل الوظائف

العقبة الأكثر شيوعًا هي الإفراط في تحصين النظام. إن تعطيل الخدمات بشكل مفرط، أو إغلاق المنافذ، أو تغيير الأذونات دون اختبار مناسب يمكن أن يكسر بسهولة تبعيات التطبيق ويعطل العمليات التجارية.

عبء الصيانة

التحصين ليس حدثًا لمرة واحدة. إنه يخلق عبئًا مستمرًا للصيانة لإدارة التصحيحات، ومراجعة التكوينات، والتدقيق في ضوابط الوصول، وهو ما يتطلب وقتًا وموارد مخصصة.

الأمان مقابل سهولة الاستخدام

غالبًا ما يكون هناك مقايضة مباشرة بين الأمان وسهولة الاستخدام. قد تتطلب الأنظمة شديدة الأمان إجراءات تسجيل دخول معقدة أو وصولًا مقيدًا قد يثير إحباط المستخدمين ويعيق الإنتاجية إذا لم يتم تنفيذها بعناية.

كيفية تحديد أولويات جهود التحصين الخاصة بك

يجب أن يسترشد نهج التحصين الخاص بك بالدور المحدد للنظام وحساسية البيانات التي يعالجها.

- إذا كان تركيزك الأساسي هو خادم ويب عام: ابدأ بتحصين قوي للشبكة ونظام التشغيل للحماية من الهجمات الخارجية الآلية، وأضف طبقة قوية من تحصين التطبيقات.

- إذا كان تركيزك الأساسي هو خادم قاعدة بيانات داخلي: إعطاء الأولوية لتحصين نظام التشغيل وقاعدة البيانات، مع تركيز شديد على ضوابط وصول المستخدم وتشفير البيانات.

- إذا كنت تقوم بنشر تطبيق جديد من الصفر: قم بدمج التحصين في قوالب النشر والعمليات الآلية الخاصة بك لضمان أن الأمان مدمج ومتسق من اليوم الأول.

في نهاية المطاف، التحصين الفعال هو عملية مستمرة لتقليل المخاطر، وليس سعيًا وراء نظام لا يمكن اختراقه.

جدول ملخص:

| مجال التحصين | التركيز الأساسي | الأنشطة الرئيسية |

|---|---|---|

| تحصين الشبكة | تأمين قنوات الاتصال | تكوين جدار الحماية، إغلاق المنافذ غير المستخدمة، تقسيم الشبكة |

| تحصين نظام التشغيل | تأمين نظام التشغيل الأساسي | إزالة الخدمات غير الضرورية، ضوابط الوصول الصارمة، التصحيح |

| تحصين التطبيقات | تأمين البرامج قيد التشغيل | التكوينات الآمنة، إدارة الثغرات الأمنية، جدران حماية تطبيقات الويب (WAFs) |

| تحصين قواعد البيانات | حماية البيانات الحساسة | ضوابط وصول قوية، تشفير البيانات، تدقيق النشاط |

| التحصين المادي | منع العبث المادي | الوصول الآمن إلى غرفة الخادم، البيئات الخاضعة للرقابة |

قم بتأمين البنية التحتية لمختبرك مع KINTEK

تعد استراتيجية التحصين القوية ضرورية لحماية البيانات البحثية الحساسة وضمان سلامة عمليات المختبر الخاصة بك. تنطبق مبادئ تحصين الشبكة ونظام التشغيل والتطبيقات وقواعد البيانات مباشرة على تأمين المعدات والبرامج المعقدة التي تشغل المختبرات الحديثة.

تتخصص KINTEK في توفير معدات ومستهلكات مختبرية موثوقة، ونتفهم أن الأمان هو مكون أساسي لعملك. سواء كنت تقوم بأتمتة العمليات أو إدارة البيانات الهامة، فإن البيئة الآمنة أمر غير قابل للتفاوض.

دعنا نساعدك في بناء مختبر أكثر أمانًا. يمكن لخبرتنا دعم جهودك للحفاظ على بيئة بحثية محصنة ومتوافقة وفعالة.

اتصل بفريقنا اليوم لمناقشة الاحتياجات الأمنية والمعدات المحددة لمختبرك.

دليل مرئي

المنتجات ذات الصلة

- مكبس العزل الدافئ لأبحاث البطاريات الصلبة

- فرن الضغط الساخن بالفراغ آلة الضغط الساخن بالفراغ فرن الأنبوب

- قالب مكبس مختبر كربيد للتطبيقات المختبرية

- آلة فرن الضغط الساخن بالفراغ مكبس الضغط الساخن بالفراغ

- نظام معدات آلة HFCVD لطلاء النانو الماسي لقوالب السحب

يسأل الناس أيضًا

- ما هو حجم سوق الكبس متساوي الضغط الساخن؟ محركات النمو في قطاعات الطيران والطب والطباعة ثلاثية الأبعاد

- ما هي مزايا وضوابط الكبس متساوي الخواص الساخن؟ تحقيق أقصى قدر من سلامة المواد

- ما هي بعض الخصائص الجذابة للمنتجات المعالجة بالكبس المتساوي الحرارة الساخن؟ تحقيق كثافة مثالية وأداء فائق

- ما هي درجة حرارة مكبس العزل متساوي القياس الدافئ؟ تحقيق الكثافة المثلى لموادك

- ماذا تفعل عملية HIP؟ القضاء على المسامية لأداء فائق للمواد